Trojan Stantinko Proxy giả mạo các máy chủ Apache

Nhóm tin tặc Stantinko đã sử dụng phiên bản mới của Trojan Linux proxy để giả mạo các máy chủ Apache nhằm tránh bị phát hiện.

Trojan Stantinko đã được phát hiện vào năm 2017, nhưng có thể đã hoạt động từ năm 2012. Loại trojan này khiến các hệ thống bị nhiễm trở thành một botnet, tham gia vào các chiến dịch phần mềm quảng cáo lớn. Ngoài ra, nó còn thực hiện các hoạt động cửa hậu như cuộc tấn công brute-force.

Trước đây, nhóm Stantinko chủ yếu tập trung vào việc tấn công các hệ thống Windows. Tuy nhiên, gần đây, họ đã mở rộng việc phát triển phần mềm độc hại Linux, bao gồm một Trojan proxy mới giả mạo giao thức http của Apache (Apache Hypertext Transfer Protocol Server) trên một số máy chủ Linux.

Các nhà nghiên cứu bảo mật tin rằng đây là một phần của chiến dịch lớn hơn nhằm khai thác các máy chủ Linux bị ảnh hưởng.

Trojan này được phát hiện thông qua công cụ chống virus đơn lẻ trên VirusTotal. Mẫu thử là một tệp nhị phân ELF 64 bit chưa được mã hóa. Khi thực thi, nó sẽ sử dụng một tệp tin cấu hình. Nếu tệp tin này bị lỗi hoặc thiếu cấu trúc, phần mềm độc hại sẽ ngừng thực thi.

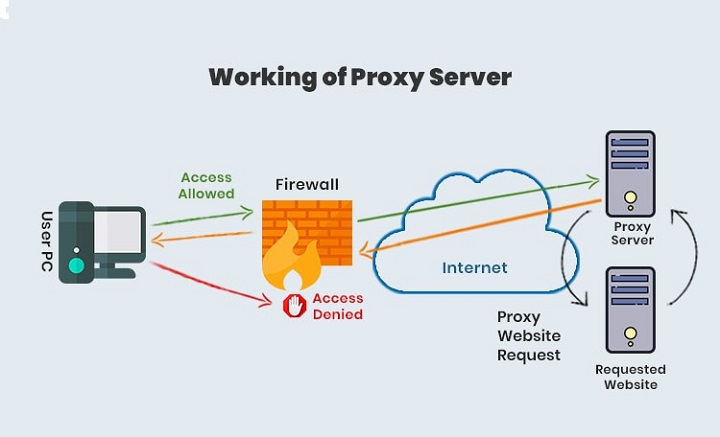

Sau khi vượt qua xác thực, proxy sẽ tự động chạy trên hệ thống, tạo ra một socket và một bộ lắng nghe để chấp nhận các kết nối. Điều này cho phép các máy bị nhiễm giao tiếp với nhau.

Phiên bản mới, được xác định gần 3 năm sau phiên bản trước, có mục tiêu tương tự, nhưng có nhiều thay đổi, bao gồm cả việc loại bỏ địa chỉ IP của máy chủ điều khiển bằng lệnh (C&C) từ tệp tin cấu hình. Phần mềm độc hại cũng thiếu các tính năng tự cập nhật trong phiên bản mới và thực tế là phiên bản mới được liên kết động.

Một số tên hàm trong mẫu đã được phát hiện giống với phiên bản trước, nhưng chúng không được gọi tĩnh trong phiên bản mới. Hơn nữa, các đường dẫn của C&C gợi ý đến các chiến dịch trước đây của nhóm tương tự, cho thấy rằng Trojan mới có liên quan đến Stantinko.

Bài viết cùng chủ đề:

-

Mã bưu chính 63 Tỉnh thành Việt Nam 2023

-

Mạng proxy – Cổng trung gian cho truy cập Internet

-

Browser Fingerprint là gì? tạo môi trường sạch để reg – nuôi tài khoản sll

-

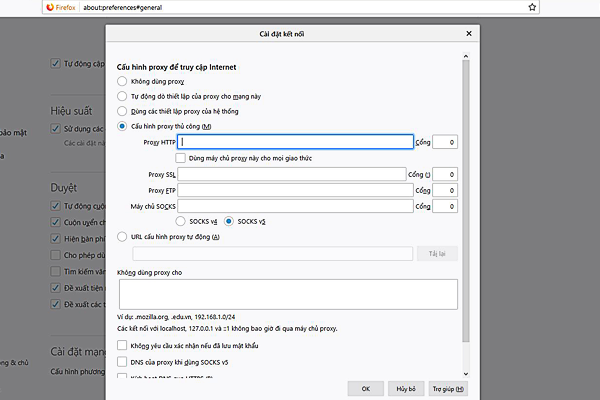

Proxy Là Gì? Hướng Dẫn Cài Đặt Proxy Trên PC, Điện Thoại

-

SOCKS5 Proxy là gì? Cách cài đặt và sd

-

Proxy Web là gì? Khi nào bạn nên chọn VPN hoặc Proxy

-

Ưu và nhược điểm của Proxy Server là gì? Hướng dẫn cách cài đặt Proxy Server